Hola Amigos! Les traigo un nuevo artículo, en esta oportunidad relacionado con un defecto de código en en la promoción de un nuevo dominio Windows Server 2012 en un bosque existente Windows Server 2008 R2. Espero que les sea de utilidad!

Objetivo

El Objetivo de este artículo es detallar el accionar tomado a cabo y el cual dio solución a este incidente en particular generado y solucionado en un ambiente de laboratorio controlado. Esto se aplicó en un dominio existente Windows Server 2008 R2 y un nuevo dominio a promover Windows Server 2012.

Alcance

El Alcance de este artículo es detallar los pasos ejecutados para solucionar una problemática generada entre Windows Server 2008 R2 y Windows Server 2012

Contexto

Infraestructura existente:

- Forest: madcorp.local

- Nivel funcional 2008 R2

- Dominio: madcorp.local

- Nivel funcional 2008 R2

- Controladores de dominio:

- PDC01

Se desea promover un nuevo dominio Madcloud.local en el dominio existente Madcorp.local.

Accionar

Se procede a promover un nuevo dominio MadCloud.local con un controlador de dominio 2012.

- Se realiza la extensión del esquema (adprep /forestprep) para la promoción de un Controlador WS2012.

- Se configura la placa de red del servidor

- Ipv4: 10.0.0.191

- DNS: 10.0.0.190 (PDC01, DC del dominio Madcorp.local)

- Se instala el rol ADDS en el servidor PDC02.

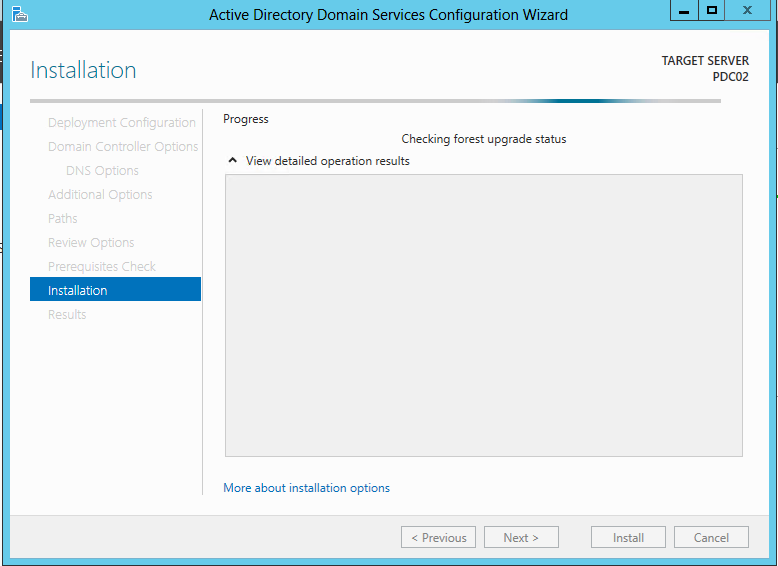

- Se procede a promover el nuevo dominio Madcloud.local con un nivel funcional de dominio Windows Server 2012.

Problema

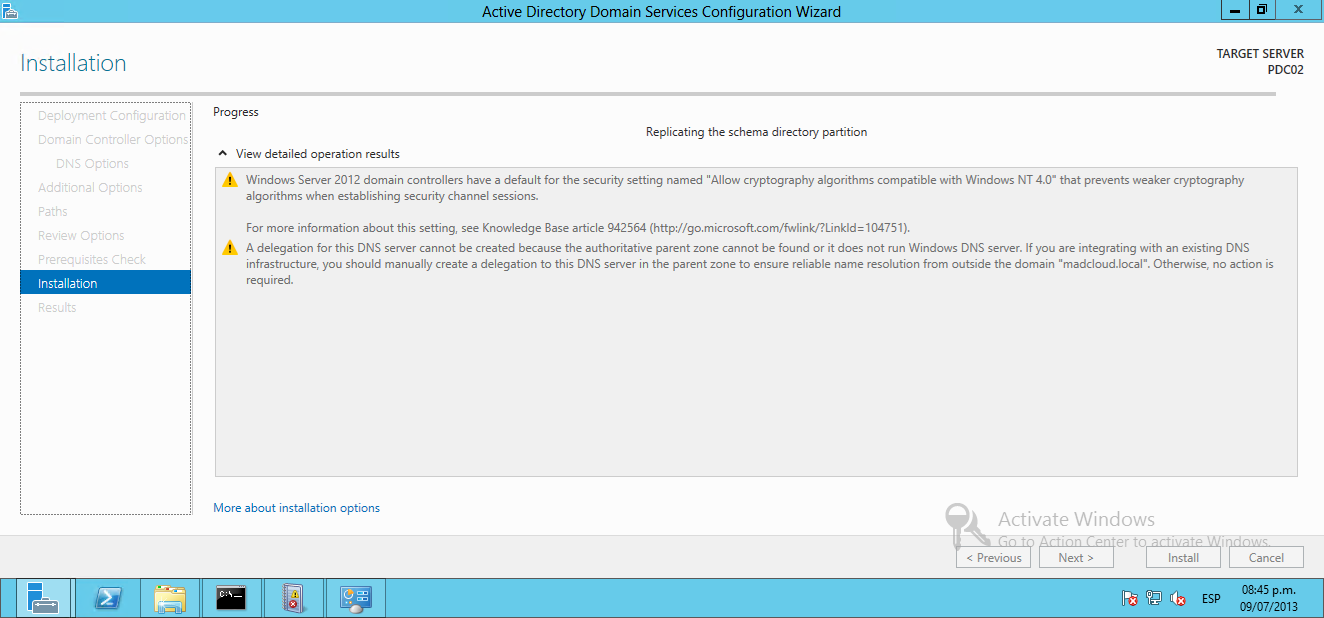

No se puede realizar la promoción del nuevo dominio Madcloud.local en el bosque existente Madcorp.local. Se verifica que el Asistente de configuración de Active Directory Domain Services se “cuelga” en la parte en instalación, más específicamente, Replicando la partición de Schema.

Resolución

Se detallan los pasos ejecutados para llegar a la solución del problema:

- Análisis

- Diagnostico

- Solución ejecutada

Análisis

Plan de trabajo de analisis:

- Resolución de nombres en PDC02

- Configuración de Placa de Red de PDC02

- Configuración de Placa de Red de PDC01

- Revisión de Event Log de PDC02

- Revisión de Event Log de PDC01.madcorp.local

- Ejecución de DCDIAG en PDC01.

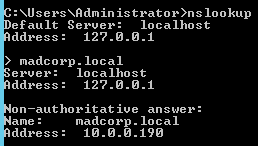

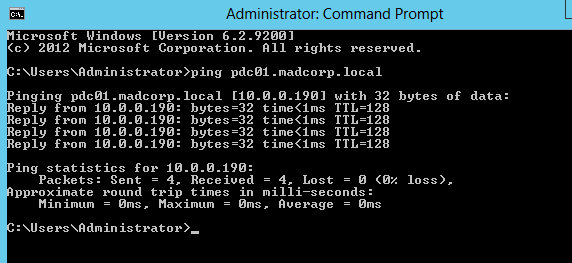

Resolución de nombres en PDC02

- Se verifica la resolución de nombres del servidor. Se verifica el dominio “madcorp.local”. La resolución resulta exitosa.

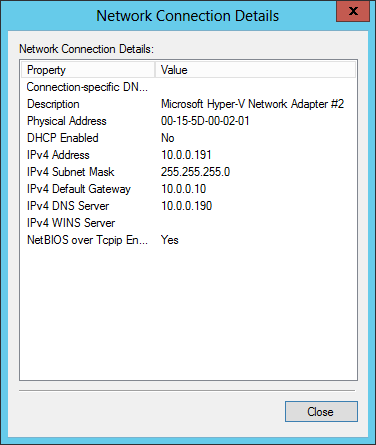

Configuración de Placa de Red de PDC02

- Se verifica la configuración de la placa de red:

Se verifica que la configuración esta OK. Teniendo como DNS primario al servidor PDC01.

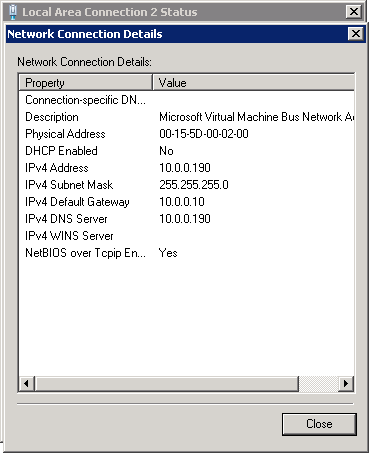

Configuración de Placa de Red de PDC01

- Se verifica la configuración de placa de red del servidor. Esta misma, se encuentra configurada correctamente.

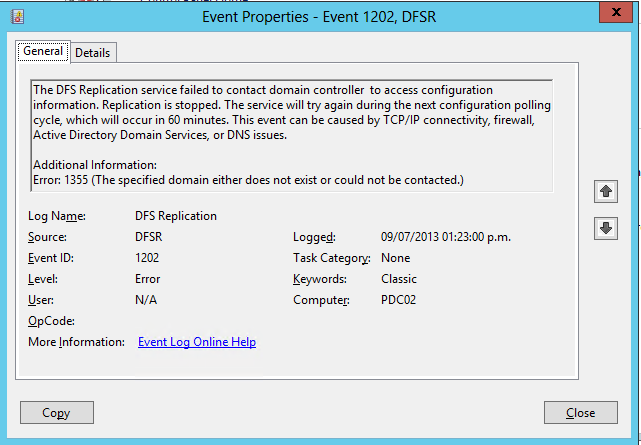

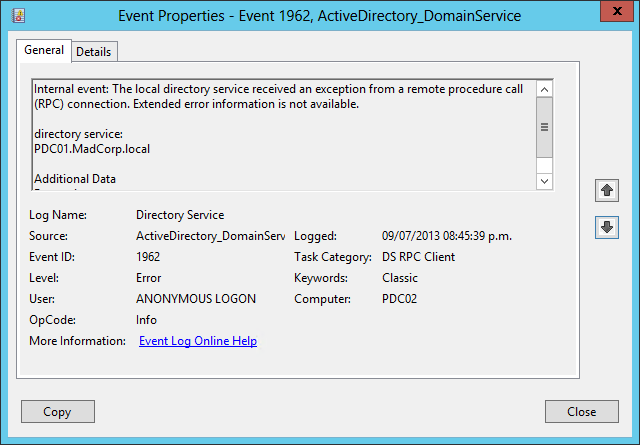

Revisión de Event Log de PDC02

- Se verifican los eventos del servidor:

Event 1202, DFSR

Event 1962, ActiveDirectory_DomainService

Revisión de Event Log de PDC01

- Se verifica que no hay eventos relevantes en el servidor respecto al incidente.

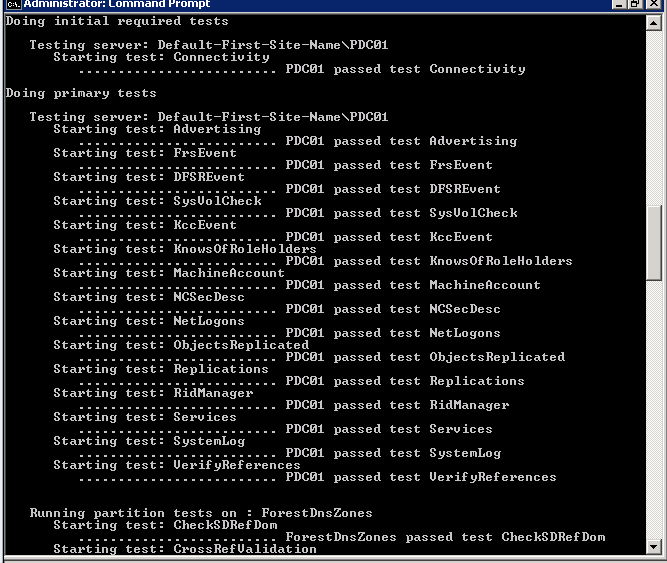

Ejecución de DCDIAG en PDC01

- Se ejecuta el comando DCDIAG dando como resultado, todos los tests exitosos

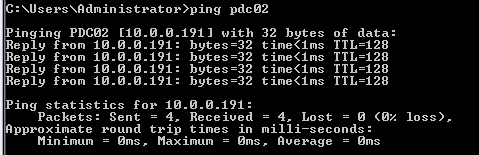

Comunicación entre los Controladores de Dominio

- Se verifica la comunicación entre los controladores de dominio dentro de la red:

Se busca en Technet artículos relacionados con el error. Se encuentra el siguiente artículo: http://support.microsoft.com/kb/2737935?wa=wsignin1.0

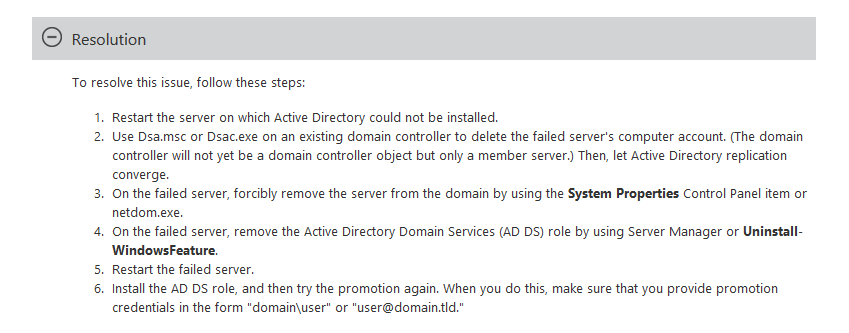

En este artículo se detalla lo siguiente:

“…This is a code defect in Windows Server 2012.

If you set different passwords on the two Administrator accounts but do not provide the domain, you receive a bad password error.

We do not recommend that you use the built-in Administrator for domain administration. Instead, we recommend that you create a new domain user for each administrator in the environment. Then, the actions of administrators can be audited individually.

We strongly discourage you from using matching Administrator passwords on member servers and the domain Administrator account. Local passwords are more easily compromised than AD DS accounts, and knowledge of the matching Administrator passwords grants full enterprise administrative access…”

Se detalla el siguiente accionar:

Diagnostico

Se derivan las siguientes conclusiones:

- Se verifica que el error es un defecto de código en Windows Server 2012.

- Se aplica el KB2737935 (http://support.microsoft.com/kb/2737935?wa=wsignin1.0)

- Luego de la aplicación del mismo, se detecta una exitosa promoción de un nuevo dominio 2012 en un bosque existente Windows Server 2008 R2.

Resolución

Se ejecutan los pasos detallados en el artículo http://support.microsoft.com/kb/2737935?wa=wsignin1.0:

Se realiza la promoción del controlador de dominio especificando las credenciales administrator@madcorp.local

- Se verifica exitosa la promoción:

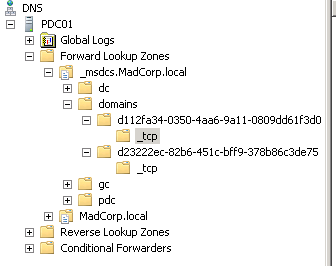

Se detectan dos dominios en la zona DNS:

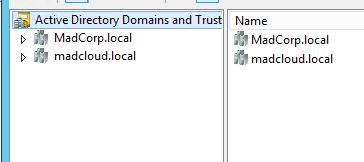

Se detectan 2 dominios en la consola “Domains and Trusts”

Leave a Reply