Hace 2 años Microsoft viene anunciando la deprecación de Basic Authentication. Esta medida es parte de una estrategia para aumentar las seguridad de todos los tenants de la plataforma. El momento de la deprecación definitiva comienza el 1° de octubre de manera masiva.

¿Qué es Basic Authentication?

Tambien llamada Legacy Authentication, es un mecanismo de challenge and response construido sobre el protocolo HTTP donde el servidor solicita a las aplicaciones de un usuario y pasword (codificados en base64) en cada request y muchas veces estas credenciales son almacenadas en los dispositivos. Fue un estandar de la industria que se ha utilizado durante años.

A través de dicho mecanismo, las credenciales se convierten en un objetivo absolutamente vulnerable y los atacante pueden aprovecharse con mucha facilidad, sobretodo si no se involucra TLS en la transacción. En la mayoría de estas transacciones (dependiendo de la aplicación involucrada) no puede utilizarse MFA

Teniendo en cuenta esto y enfocandose en reforzar la implementación de la estrategia Zero Trust, Microsoft ha decidido deshabilitar Basic Authentication para todos los Tenants.

¿Cuales son los protocolos involucrados?

Los protocolos/servicios que serán deprecados son:

- MAPI.

- RPC.

- Offline Address Book (OAB).

- Exchange Web Services (EWS).

- POP.

- IMAP.

- Exchange ActiveSync (EAS).

- Remote PowerShell.

- SMTP Auth**

** Segun la documentación oficial, SMTP Auth solo será deshabilitada en los Tenants que no esté siendo utilizada. En este sentido, podremos re-habilitar este protocolo para a nivel tenant o a nivel de buzones particulares. Tambien es necesario tener en cuenta que en esta nota de blog, MS aunció que NO modificará las configuraciones de SMTP Auth. Tendremos que esperar para saber exactamente como afectará el cambio a este protocolo.

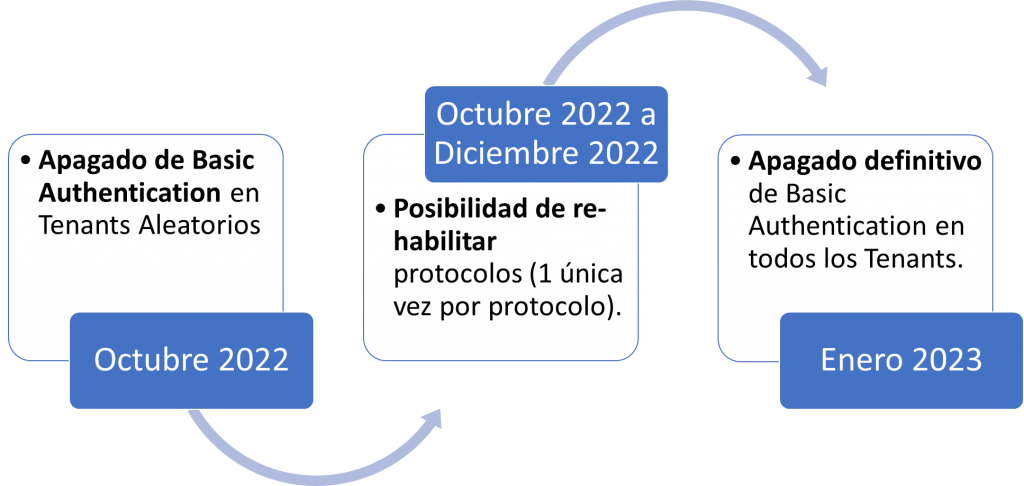

Deprecación de Basic Authentication: Linea de Tiempo.

- 1° de Octubre 2022

A partir del 1 de Octubre Microsoft comenzará a deshabilitar Basic Authentication en Tenants aleatorios. En este sentido, estarán avisando con 7 días de anticipación a través de Message Center y enviarán un notificación a través de una publicación en el Service Health Dashboard.

- Octubre a Diciembre 2022

Durante el periodo de Octubre-Diciembre 2022 todos los clientes que sean deshabilitados de Basic Authentication tendrán la posibilidad de rehabilitar protocolos utilizando el self-service diagnostic. En este sentido, podrán re-habilitar 1 o varios protocolos. Esta re-habilitación solo será válida hasta el final de Diciembre 2022, ya que en la primera semana de 2023 serán deshabilitados nuevamente.

- Enero 2023

A partir de la primer semana de 2023 serán Basic Authentication quedará deshabilitada de todos los tenants.

¿Como saber si utilizo Basic Authentication en mi Tenant?

Las conexiones de Basic Authentication normalmente se tratan de:

- Clientes de Microsoft Office 2013 o infieriores.

- Aplicaciones con conexiones a través de POP, IMAP, and SMTP AUTH.

En Azure AD podremos obtener a través de los Sign-in Logs los loggings con protocolos legacy:

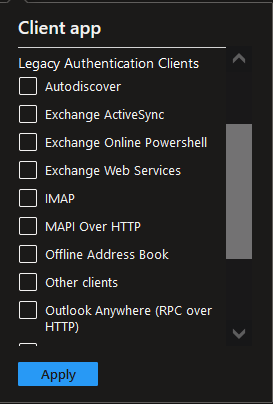

- Ir a Azure portal > Azure Active Directory > User sign-ins (non-interactive).

- Agregar el Filtreo Client App.

- Seleccionar Add filters > Client App > Seleccionar los protocolos Legacy.

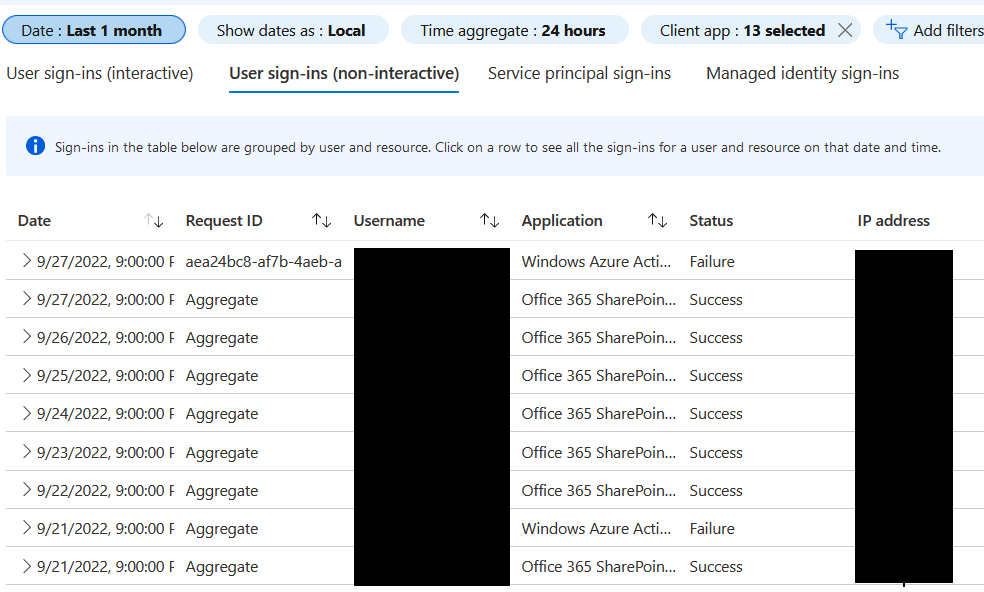

Si tenemos legacy sign-ins obtendremos los siguientes resultados:

Es importante tener en cuenta los logs con Status “Success” ya que estos son los que efectamente estan realizando la conexión efectiva y no solo un intento.

Podemos exportar los datos a CSV a través del boton

Leave a Reply