Vamos a realizar una instalación de Azure AD Connect desde cero. El objetivo será desplegar la sincronización de identidades desde un Dominio de ADDS ubicado en una VM en Azure (Madsblog.local) hacia el Azure AD en un Tenant CDX ya existente (Madsblog.net).

Ambos ambientes tienen identidades populadas. La idea será, una vez realizada la instalación realizar un SoftMatch por direcciones SMTP y así popular de manera automatica el Immutable ID en Azure AD.

En un principio comenzaremos con la instalación y configuración de una instalación Custom de Azure AD Connect.

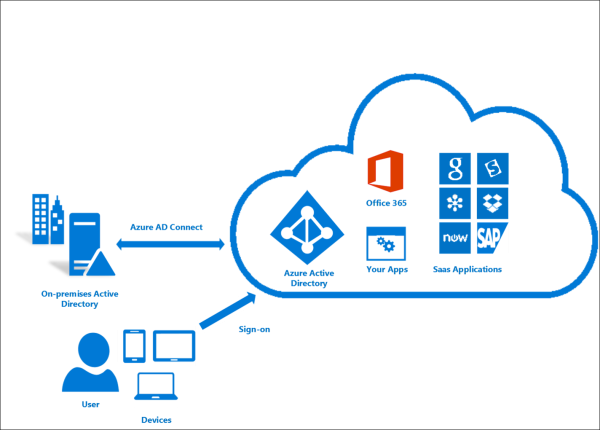

¿Qué es Azure AD Connect?

Es una aplicación de Microsoft diseñada para cumplir los objetivos de identidades hibridas. Se instala en la infraestructura on-premises y nos permite “sincronizar” las identidades de manera unidireccional (con algunas excepciones) desde ADDS hacia Azure AD. Esto nos permitirá tener una identidad unificada para todos los usuarios de nuestro ambiente. Es una caracteristica free para cualquier suscripción de Azure/365 y no requiere ninguna licencia especial (si necesitas P1 o P2 para algunas caracteristicas que lo involucran, pero no para el feature core en si).

En este sentido, podemores realizar esta sincronización de manera granular y tenemos numerosa cantidad de Features que podremos utilizar a la hora de realizarla: desde como replicamos nuestras contraseñas, sincronización por OUs, sincronización por Grupos, filtrado de atributos, entre otras.

Consideraciones de diseño

Existen algunas consideraciones a tener en cuenta en relación al diseño de la herramienta:

- IMPORTANTE: tener en cuenta que una vez realizada la sincronización de las indentidades, ADDS pasa a tener la autoridad de manage sobre las identidades. Cualquier cambio que querramos realizar sobre las mismas debe ser realizado desde nuestra infraestructura on-prem, descontando algunas excepciones.

- Elección del método de authenticación: Pass Hash, PTA o ADFS. Aunque en la mayoría de los casos que he visto se utiliza Password Hash, existen diferentes escenarios de algunos modelos de negocio que por diferentes tipos de regulaciones no pueden replicar las contraseñas o realizar la authenticación fuera de su entorno on premises. En dichos casos debemos evaluar la posibilidad de utilizar PTA o ADFS.

- Alta disponibilidad / Disaster Recovery (DR): en este sentido, tenemos la posibilidad de, ademas de tener nuestro servidor de sincronización activo, podemos tener un segundo servidor en modo Staging. ¿que es el modo staging? en este modo el sevidor de AD Connect recibirá/leerá todos los datos de ADDS pero no realizará escritura sobre Azure AD. Podremos cambiar el modo de cada uno de los servidores segun sea necesario. La alta disponibilidad requiere de un failover manual.

- Existen tambien algunas limitaciones de diseño soportadas en cuanto a la relación Forest:AADConnect:AzureAD. En este sentido, por ejemplo:

- Solo puede haber una relación 1:1 (1 AD Connect – 1 Azure AD Tenant)

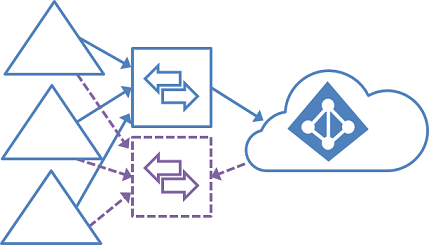

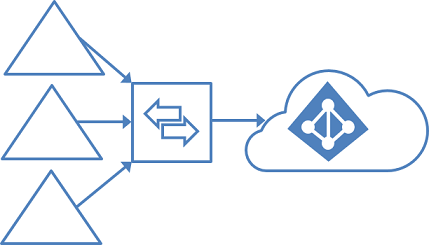

- Podremos sincronizar varios bosques. La relación es n:1 (n forests – 1 AD connect – 1 Azure AD Tenant).

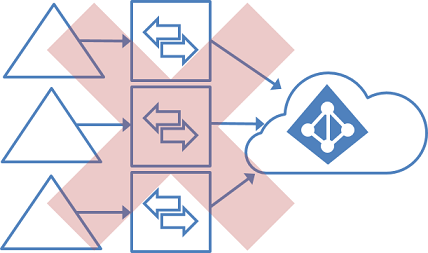

- N0 es posible sincronizar varios forest a traves de varios AD Connect contra 1 tenant.

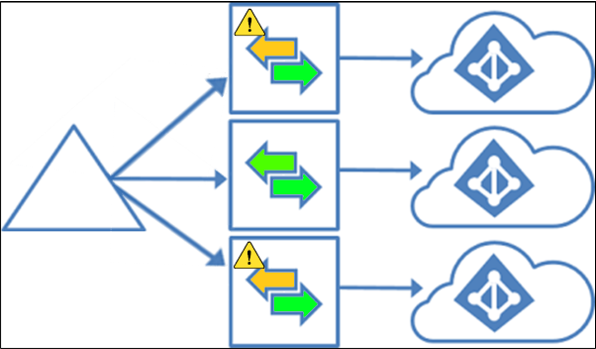

- Por ultimo podremos sincronizar 1 forest con multiples tenants de AD a traves de la siguiente topología:

- En este caso solo 1 AD Connect estará autorizado a realizar cualquier tipo de Writeback con el ADDS on-prem.

Versiones

Es necesario tener en cuenta que hubo un cambio bastante importante entre AD Connect V1 y AD Connect v2.

AD Connect V1 fue retirado de soporte el 31 de Agosto de 2022. Pasada esta fecha, es recomendado actualizar todas las instalaciones de este produto a V2.

Los principales cambios fueron: SQL Server 2019 LocalDB, MSAL authentication library, Visual C++ Redist 14, TLS 1.2, los binarios firmados con SHA2, Windows Server 2012 y 2012 R2 ya no soportados y el requerimiento de PowerShell 5 o mayor.

Todos los detalles Aquí.

La ultima version de la aplicación podemos descargarla del siguiente Link: Download Microsoft Azure Active Directory Connect from Official Microsoft Download Center

Prerrequisitos

- Tener un tenant de Azure AD.

- Añadir un dominio verificado.

- Preparación/normalización de identidades on premises con ldFix (lo veremos en el proximo articulo).

- Nivel funcional de Forest y Schema de ADDS Windows Server 2003 o superior.

- Recomendado: activar ADDS Recycle Bin.

- Software:

- domain-joined Windows Server 2019 or later.

- .Net Framework 4.6.2 o mayor.

- If your global administrators have MFA enabled, the URL https://secure.aadcdn.microsoftonline-p.com must be in the trusted sites list.

- Accounts:

- Global Administrator.

- Enterprise administrator (o Domain admin).

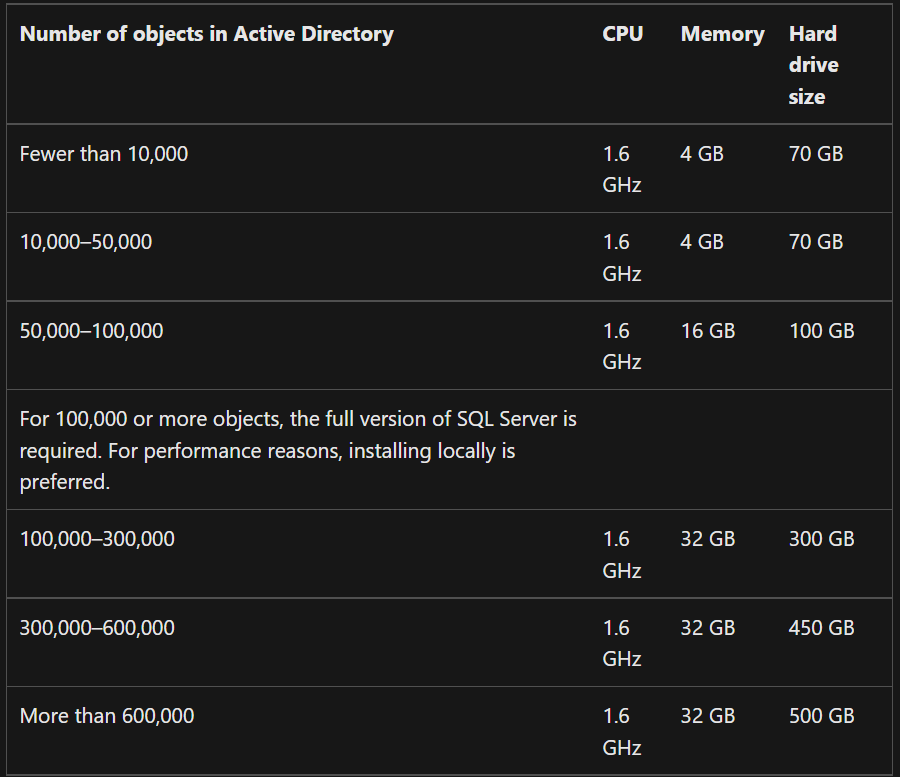

- Hardware, segun numero de objetos sincronizados:

Instalación y configuración Custom (sin iniciar la sincronización)

Primero debemos descargar el instalador de la ultima version (ver link más arriba)

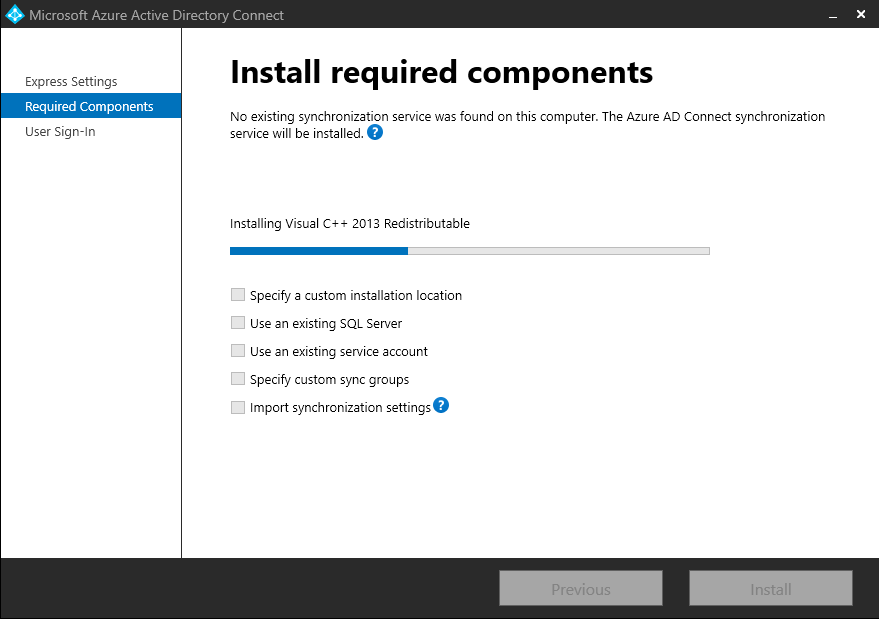

Excepto que tenemos algunos de los prerrequistos preconfigurados, no debemos tildar ninguna de las casillas:

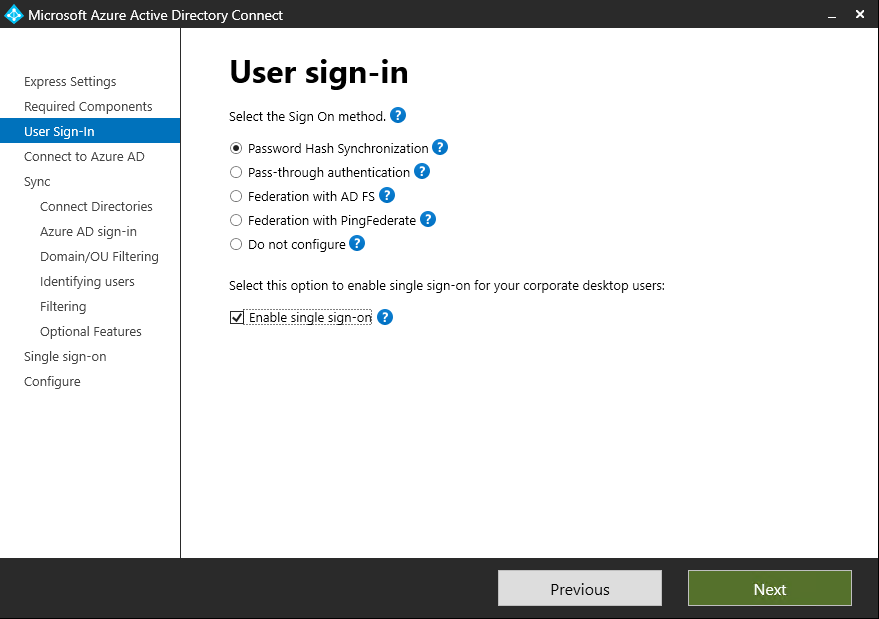

En este caso seleccionaremos Password Hash como explicamos mas arriba es la estrategia de Authenticación más utilizada, pero dependiendo de nuestro diseño podremos necesitar utilizar otra:

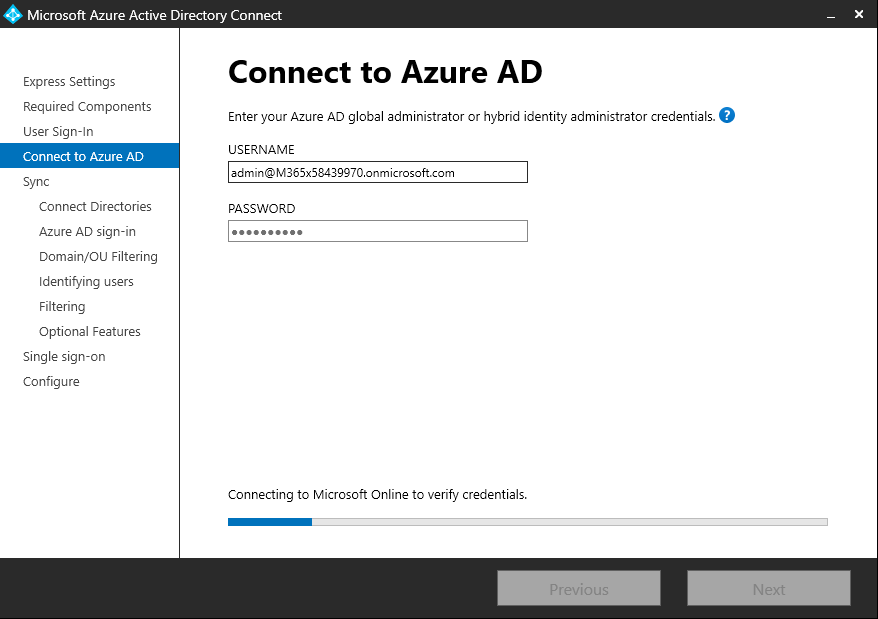

Conectamos nuestra cuenta de Global Administrator de nuestro Azure AD:

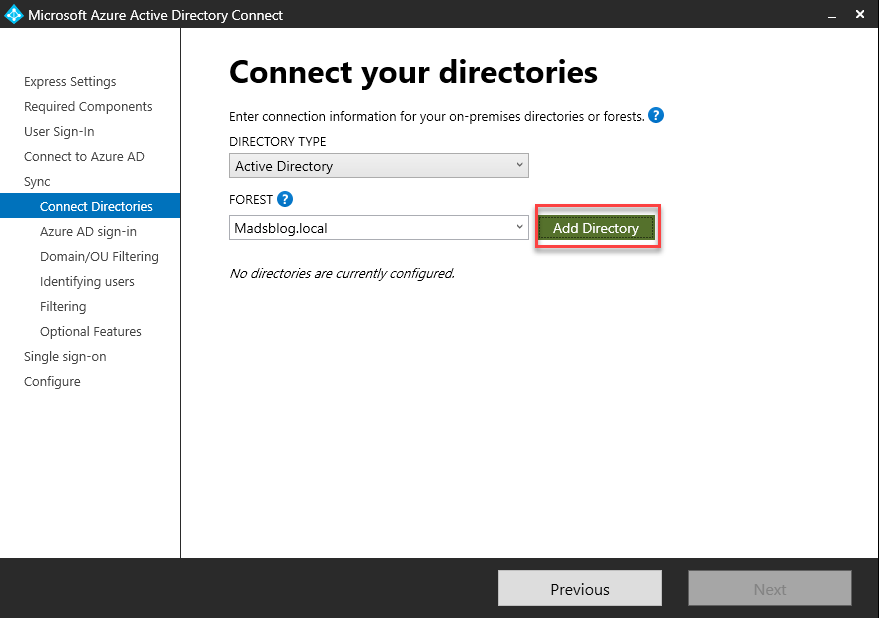

Conectaremos nuestro directorio ADDS:

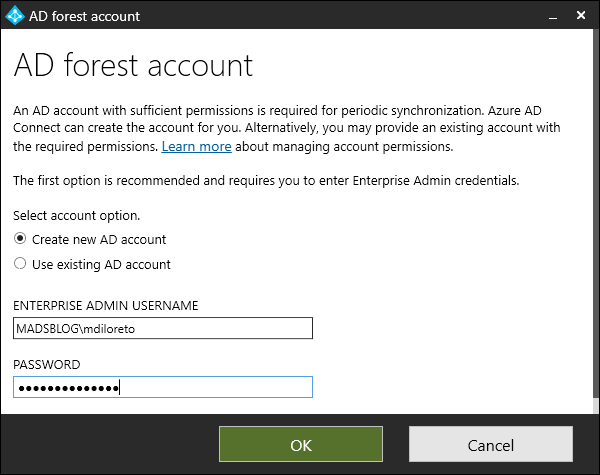

Ingresaremos nuestro usuario y contraseña de, por lo menos, un Enterprise Admin:

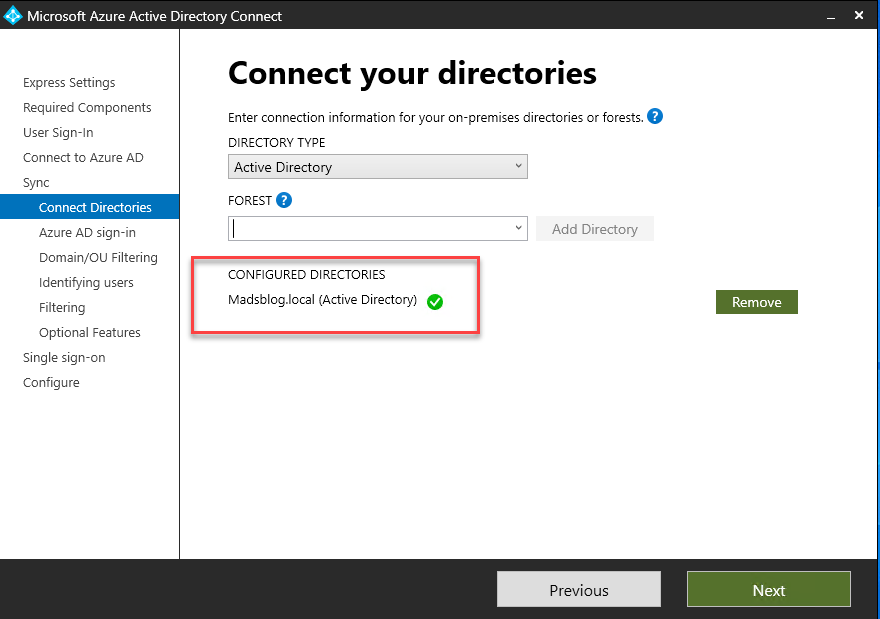

Verificamos la correcta conexión de nuestro ADDS:

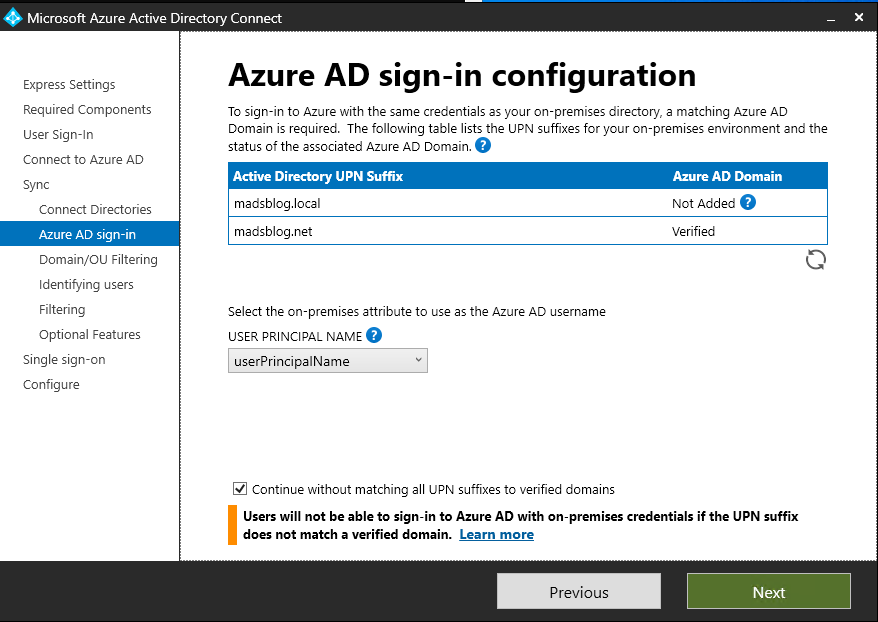

Verificamos el Matching Domain: en este sentido, necesitaremos tener el dominio verificado en Azure AD y agregado como Suffix en ADDS. En este caso el dominio que utilizaremos para el Sign-in es Madsblog.net.

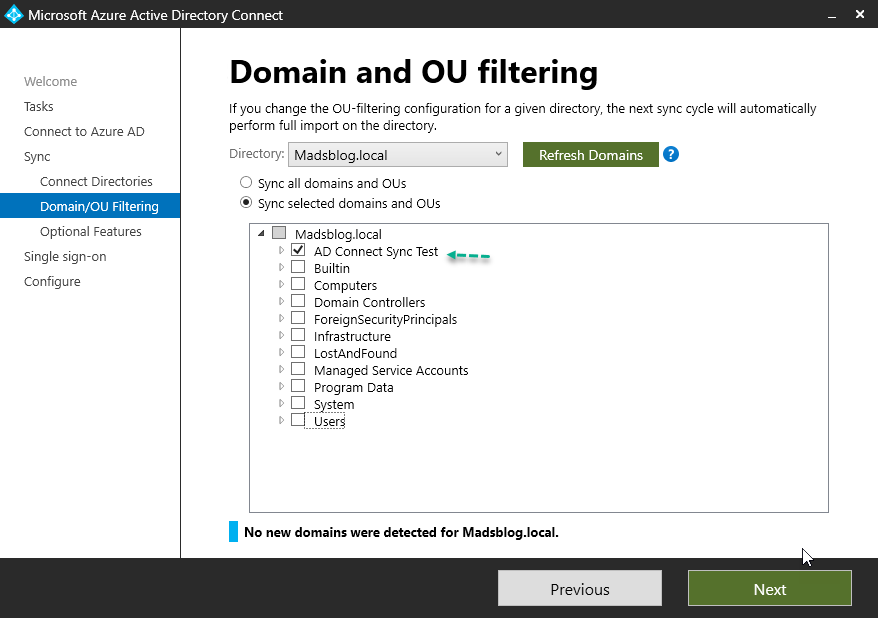

Aquí vamos a seleccionar el filtering por Dominio y OU. En este caso utilizaremos la OU “AD Connect Sync Test”.

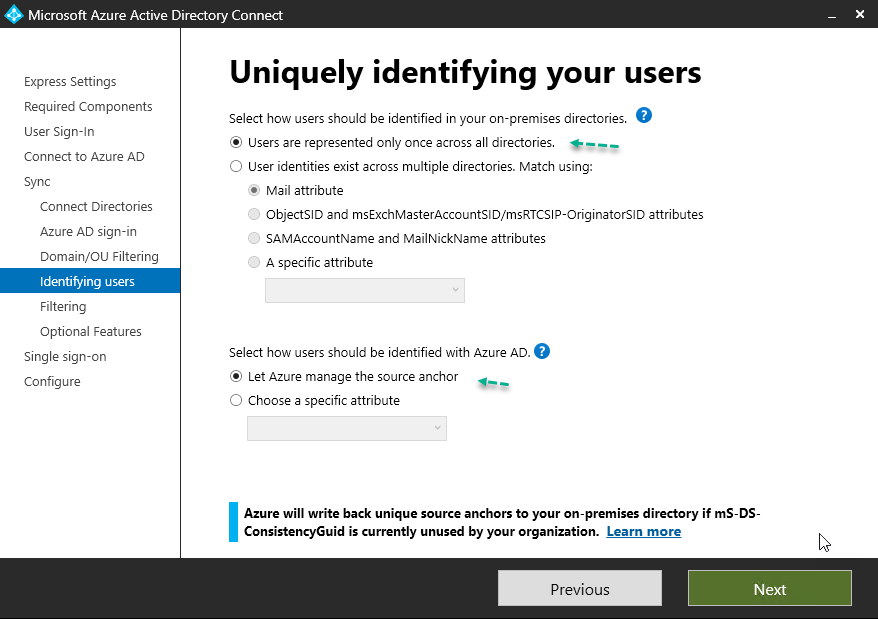

En este caso debemos seleccionar que los usuarios serán representados 1 vez en todos los directorios involucrados. Y, adicionalmente, dejaremos que Azure AD eliga el Source Anchor (en proximo posteo explicarmos en detalle de que se trata este attributo)

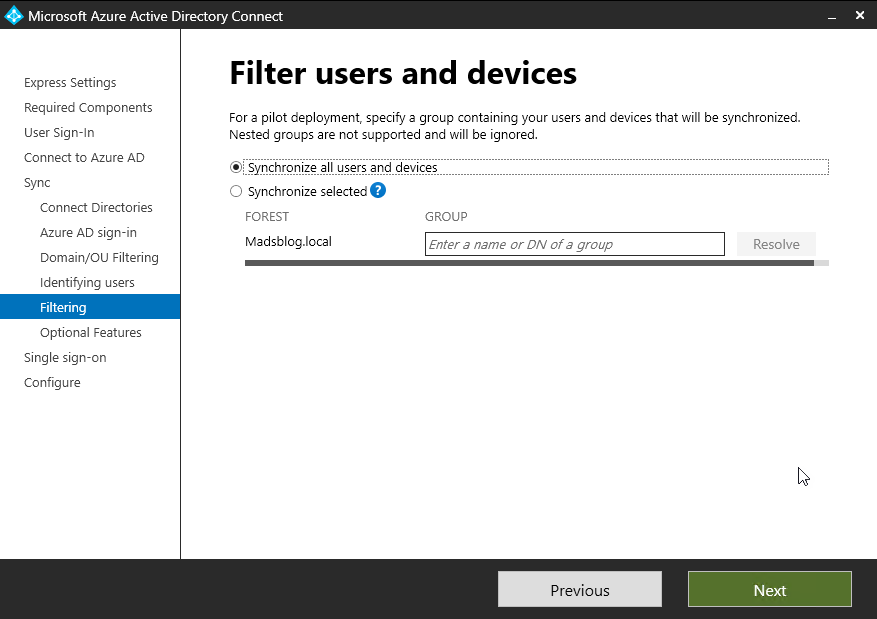

No seleccionaremos ningun tipo de filtro para la sincronización de usuarios y dispositivos:

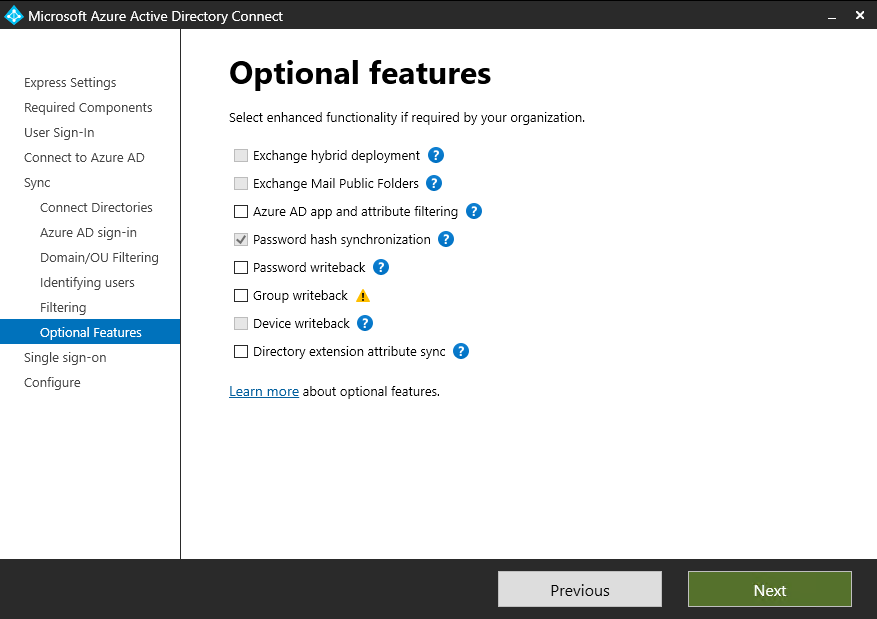

En un principio no agregaremos ninguna caracteristica adicional a nuestra instalación, utilizaremos las funcionalidades básicas.

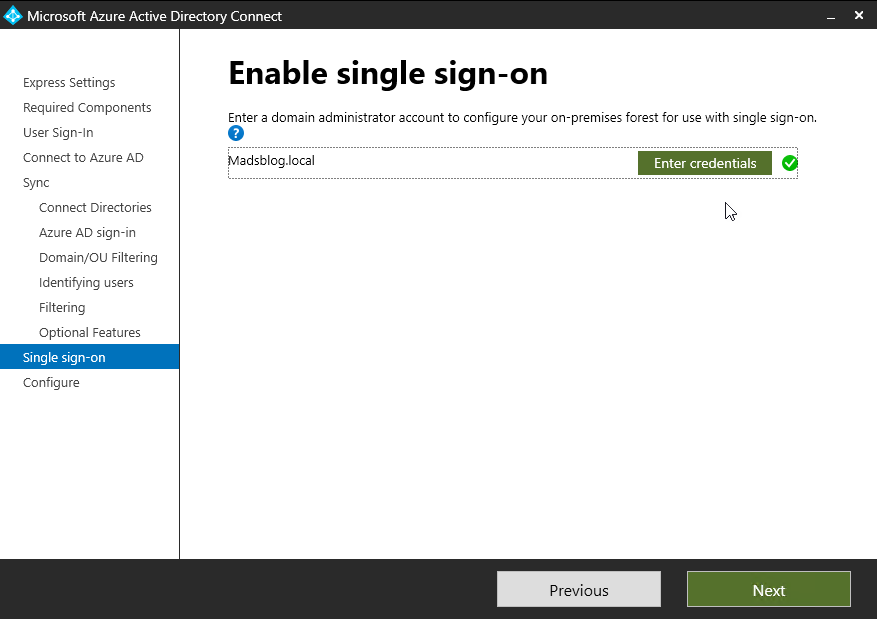

En este caso, tambien habilitamos el Single Sign-On, para que esta caracteristica pueda ser habilitada a través del Wizard debemos ingresar credenciales de Domain Administrator:

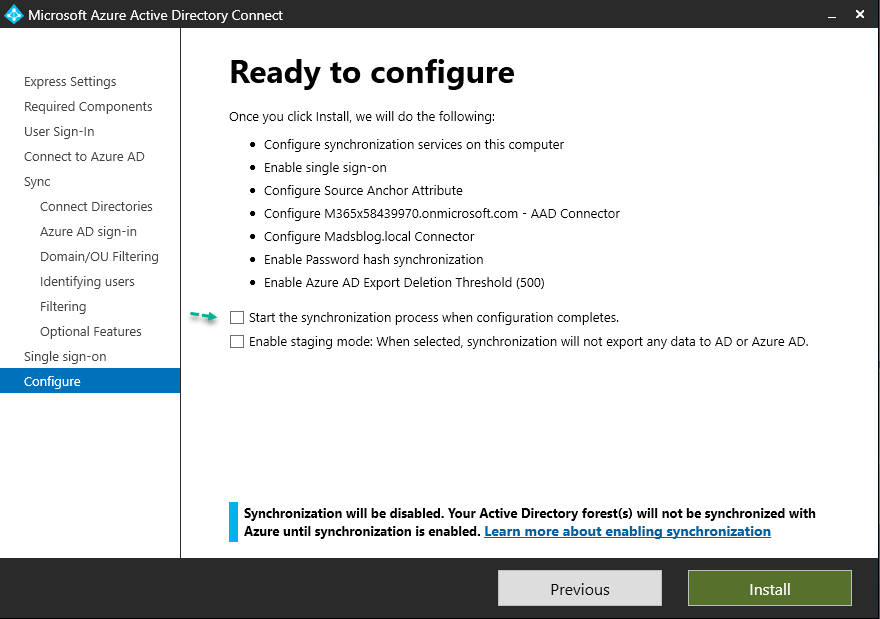

Repasamos las opciónes de configuracion en la siguiente pantalla y nos aseguramos de des-tildar la opción “Start the syncronization process when configuration completes.“

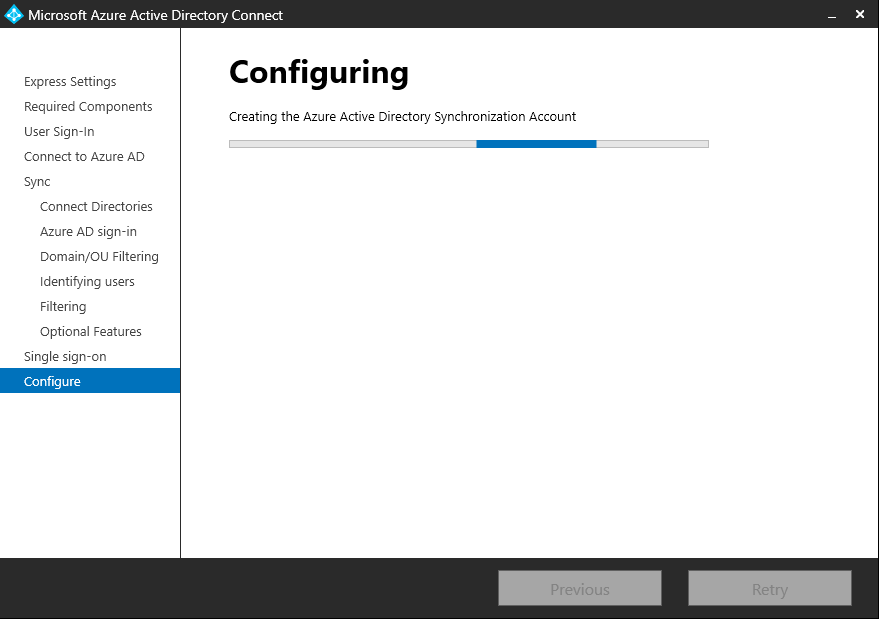

Iniciamos la configuración:

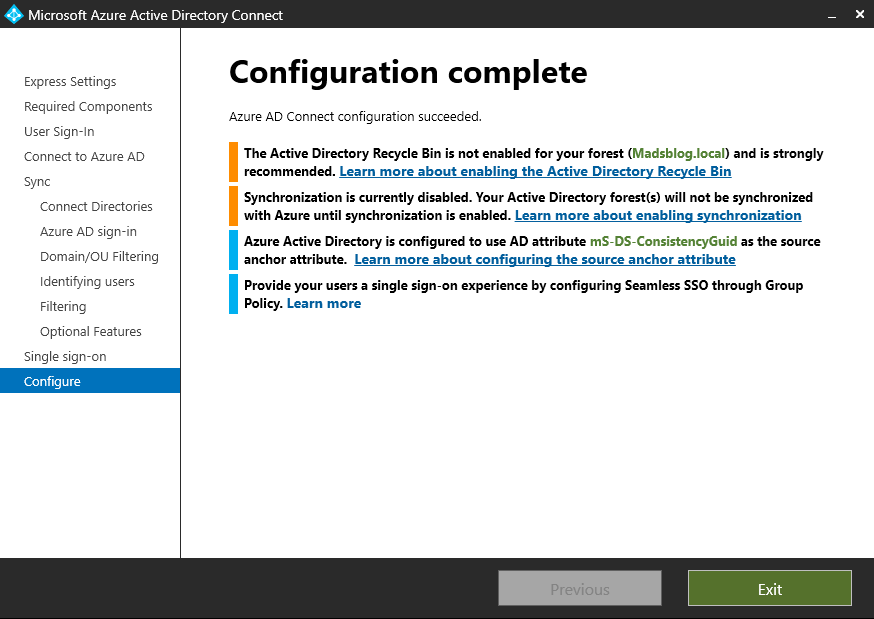

Y una vez finalizada: listo! Ya tenemos nuestro AAD Connect configurado en un servidor On-Prem sin iniciar la sincronización inmediatamente:

Los Warnings al final del asistente se tratan de:

- ADDS Recycle Bin: es recomendado que esté habilitada.

- Syncronización deshabiiltada

- Source Anchor: mS-DS-ConsistencyGuid

- Para SSO: configurar a través de Group Policy.

Leave a Reply