Escenario

Este error surgió hace poco en un cliente. Un escenario bastante particular y especifico, paso a contarles:

- Se trata de un cliente muy chico (14 usuarios).

- Este cliente no tiene personal de IT.

- Tiene un solo servidor con ADDS instalado.

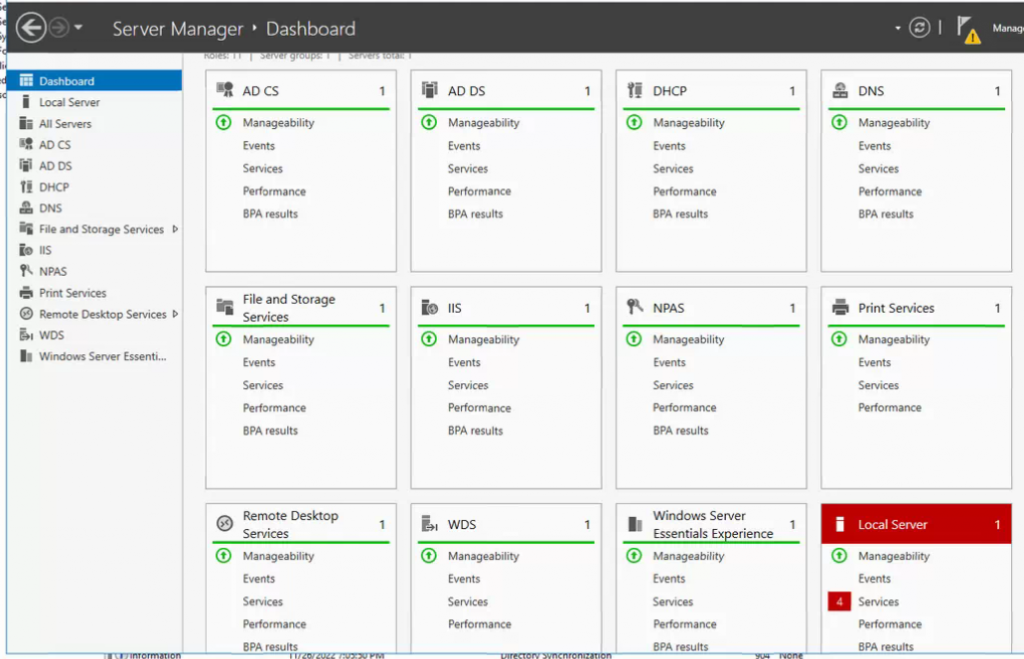

- Ademas de ser el unico Domain Controller del Dominio y el unico servidor, tiene instalados los roles de File Server, ADCS, entre otros. Una verdadera pesadilla JAJA

Nuestro cliente nos solicito configurar la sincronización de Identidades con Azure AD a través de AAD Connect. Al no disponer de hardware adicional (ya que el unico hardware disponible fue dedicado para un servidor de SPMT), y teniendo en cuenta que no es una practica recomendada pero si está soportada: se decidió instalar el AD Connect en el Domain Controller.

Luego de instalar AD Connect y sin habilitar la sincronización procedimos a planificar la estrategia de Match: se realizó soft match a través de UPN.

Descripción del problema:

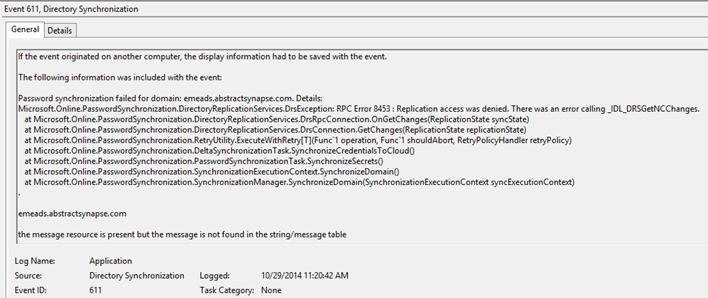

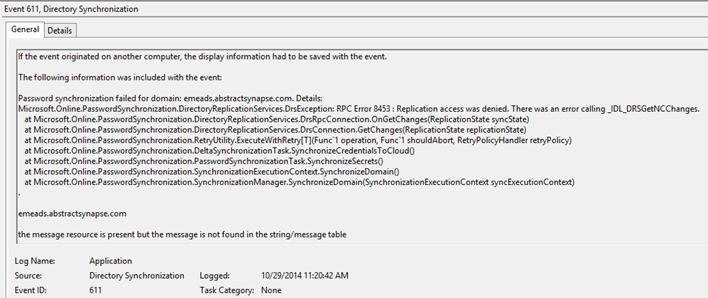

Posteriormente, habilitamos la sincronización y comenzamos con 1) sincronización de test users y 2) sync de pilot user. En el primer punto nos encontramos con un problema, PHS no funcionaba (las contraseñas no eran replicadas desde ADDS hacía Azure AD) y encontramos el siguiente error:

Resolución

Segun documentación oficial de MS y diferentes notas de blog de la comunidad estos son los pasos para poder solucionar este error:

- Actualizar AD Connect a la ultima version. Esto podemos hacerlo descargando la version Aquí.

- En nuestro caso teniamos descargada la última version.

- Verificar permisos de la AD Connect Account:

- AD Connect TroubleShooter: a través de esta herramienta built in de AD Connect podemos verificar la salud de PHS.

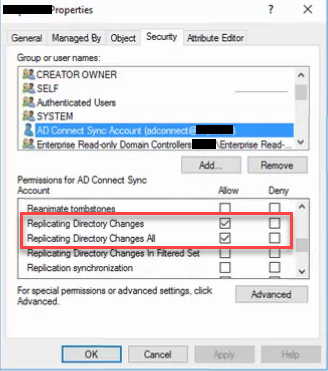

- Verificar los permisos a través de ADUC: debemos ir al root domain, hacer click derecho>Propiedades>Security. Aquí debemos verificar que los siguientes permisos esten para la cuenta de AD Connect:

Replicating Directory Changes y Replicating Directory Changes All [Allow].

3. Verificar Objetos Legacy en AD.

- .

- Se que pareciera no tener mucho que ver tener objetos legacy en AD con la replicación a través de Azure AD Connect, pero si.

- En nuestro caso, existia metadata de un objeto NTDS Settings en la consola de Sites and Services.

- Al eliminar este objeto de un Domain Controller ya deprecado, pasaron 5-10 minutos y la replicación de PHS comenzó a funcionar correctamente.

Una lección importante que queda de la resolución de este issue es:

- Siempre remediar AD: Es muy importante que AD se encuentre saludable a la hora de realizar cambios o manipulaciones importantes. Ya que esto puede perjudicar nuestras tareas posteriores. Es necesario considerar: replicación, salud de DCs y limpieza de metadata/objetos legacy, como algunos puntos en alto nivel para revisar.

Leave a Reply